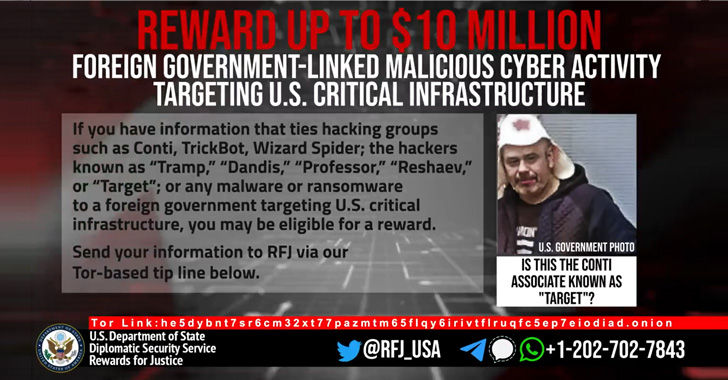

美国政府悬赏 1000 万美元追缉勒索软件组织Conti Ransomware Gang

美国政府宣布将悬赏 1000 万美元,以获取关于有俄罗斯背景的勒索软件团伙 Conti 五名主要成员的相关信息。该赏金是国国务院正义奖 (RFJ) 计划的一部分。本周四,该计划分享了一个名为“Target”的知名 Conti 勒索软件成员的图像,这标志着美国政府首次公开悬赏 Conti 团伙。该计划专门寻找有关国家安全威胁的信息,知情人士如果能够向其提供有关于“Target”以及 “Tramp”、“Dandis”、“Professor” 和 “Reshaev” 这 5 名成员的信息,那么将可以获得最高 1000 万美元的赏金。RFJ 表示,它还将支付最高 500 万美元的费用,“以获取导致任何国家阴谋参与或试图参与 Conti 变种勒索软件事件的任何个人被捕和/或定罪的信息”。美国国务院表示,Conti 已经针对美国和国际关键基础设施实施了 1000 多次勒索软件操作,包括执法机构、紧急医疗服务和 911 调度中心。 近期该团伙攻击了 Costa Rica 的 27 个政府设施,并要求 2000 万美元赎金。

https://thehackernews.com/2022/08/us-government-offers-10-million-reward.html?&web_view=true

CISA 发布网络安全工具包以帮助保护即将举行的中期选举

网络安全和基础设施安全局周三发布了一个选举安全工具包,以帮助州和地方选举官员访问各种免费工具和资源,以在即将到来的中期选举之前保护他们的投票系统。“保护美国选举:CISA 网络安全工具包”包括帮助选举官员和工作人员更好地检测和防御网络钓鱼、勒索软件和分布式拒绝服务攻击的资源,以及可用于加强选举基础设施和投票系统免受外部入侵。使用该工具包的选举官员首先被指示使用由 CISA 和美国选举援助委员会设计的选举安全风险概况工具,以更好地了解他们面临的各种网络风险。在审查了有关经常成为目标的选举基础设施资产的信息(包括选民信息、网站、电子邮件系统和网络)之后,官员们被指示审查工具包,以获取解决其系统漏洞所需的资源。可用资源与美国国家标准与技术研究院网络安全框架的“保护和检测功能”相一致,分为“基本”或“高级”服务,以满足选举官员的特定需求。

https://www.nextgov.com/cybersecurity/2022/08/cisa-releases-cybersecurity-toolkit-help-protect-upcoming-midterm-elections/375716/

印度军方准备将远程量子密钥分发上线

印度军方庆祝国家独立日,宣布将采用本地开发的量子密钥分发 (QKD) 技术,该技术可以在 150 公里的距离内运行。QKD 是一种安全分发加密密钥的技术——可以使通信成为对对手开放的书。QKD 通过使用单个光子传输密钥的每一位,使得加密密钥的拦截变得非常困难。由于光子是量子粒子,因此观察它们会改变它们的状态。并且可以检测到这种变化——表明密钥可能已被盗用的信号,因此不值得使用。因此,该技术有可能在和平时期或冲突期间提高军事通信的安全性。

https://www.theregister.com/2022/08/15/indian_military_qkd/?&web_view=true

阿根廷科尔多瓦司法机构在遭受勒索软件攻击后关闭了其 IT 系统,据报道是在新的“Play”勒索软件操作手中。攻击发生在8月13日星期六,科尔多瓦法院的技术基础设施遭受到网络攻击,因勒索软件损害了其 IT 服务的可用性导致司法机构关闭 IT 系统及其在线门户。停电还迫使使用笔和纸来提交官方文件。在Cadena3分享的“网络攻击应急计划”中,司法机构证实它受到了勒索软件的攻击,并与微软、思科、趋势科技和当地专家合作调查此次攻击。Clarín 报道称 ,消息人士称,这次攻击影响了司法机构的 IT 系统及其数据库,使其成为“历史上对公共机构最严重的攻击”。

https://new.qq.com/rain/a/20220817A01L7Z00

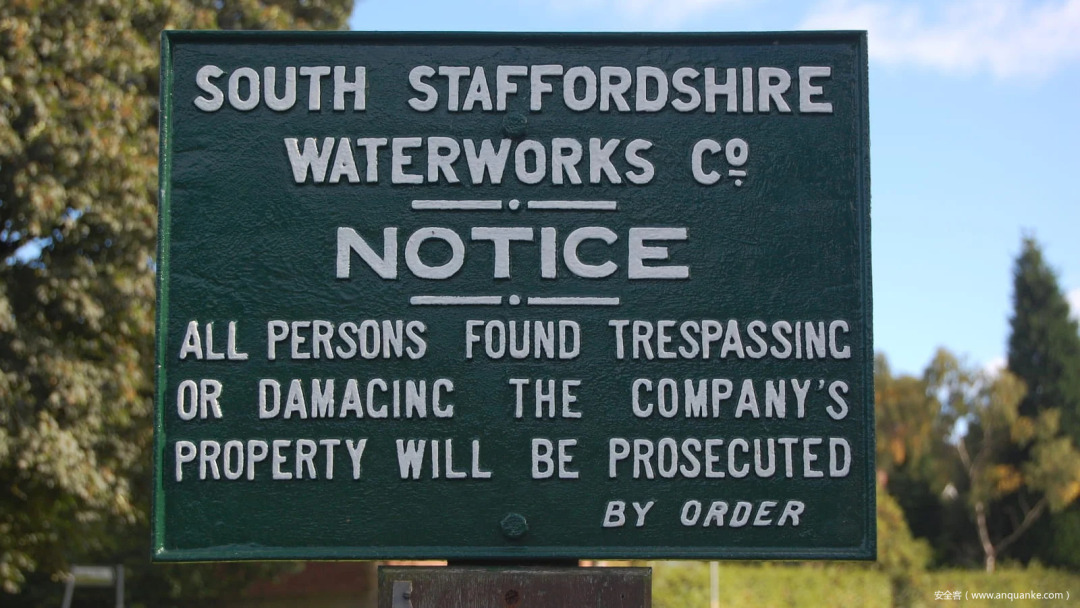

英国一水厂疑遭勒索软件攻击,IT系统中断服务 敏感数据或泄露

英国供水商South Staffordshire Water发布声明,近日遭网络攻击导致服务中断,目前供水无异常,也不会影响子公司业务。声明中还好好夸了夸自己,说一直以来他们对供水系统非常重视,也足够强大可以抵御网络攻击。同一时间,安全研究员监测到Clop勒索组织在官网添加了一名供水系统受害者——Thames Water,并威胁放出泄露出的5TB涉及1500万人份数据。没过多久,黑客宣布谈判破裂并放出部分信息,包括护照、供水系统SCADA截屏、驾照等。Thames Water紧急回应绝无此事,他们近期并未遭到任何攻击。就在大家以为Thames Water死鸭子嘴硬时,有人发现放出的部分数据里有South Staff Water和South Staffordshire公司邮箱地址,安全研究员分析,可能是黑客太激动结果勒索错了公司,导致他们失去了本应到手的赎金,公司也失去了被窃取的5TB数据。

https://www.secrss.com/articles/45938

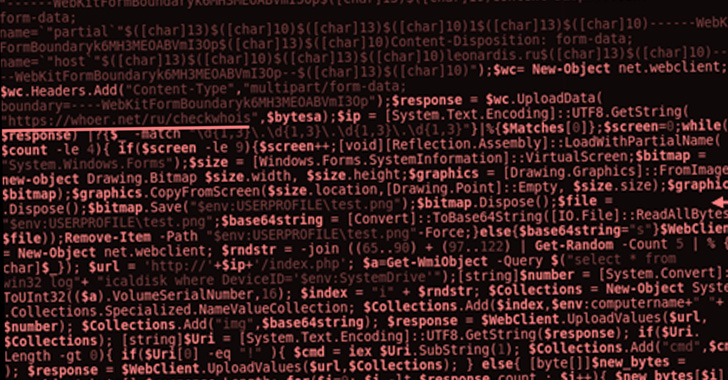

俄罗斯国家黑客继续使用 Infostealer 恶意软件攻击乌克兰实体

俄罗斯国家支持的黑客继续用窃取信息的恶意软件打击乌克兰实体,这被怀疑是间谍行动的一部分。Broadcom Software旗下公司Symantec将这场恶意活动归因于跟踪Shuckworm的黑客,也称为Actinium、Armageddon、Gamaredon、Primitive Bear和Trident Ursa。乌克兰计算机应急小组(CERT-UA)证实了这些发现。该黑客自2013年以来一直活跃,因明确针对乌克兰的公共和私人实体而闻名。自2022年末俄罗斯军事入侵以来,攻击事件不断升级。据说,最新的一系列攻击已于2022年7月15日开始,一直持续到8月8日,感染链利用伪装成通讯和战斗命令的网络钓鱼电子邮件,最终部署了名为GammaLoad.PS1_v2的PowerShell窃取者恶意软件。

https://thehackernews.com/2022/08/russian-state-hackers-continue-to.html?&web_view=true

07

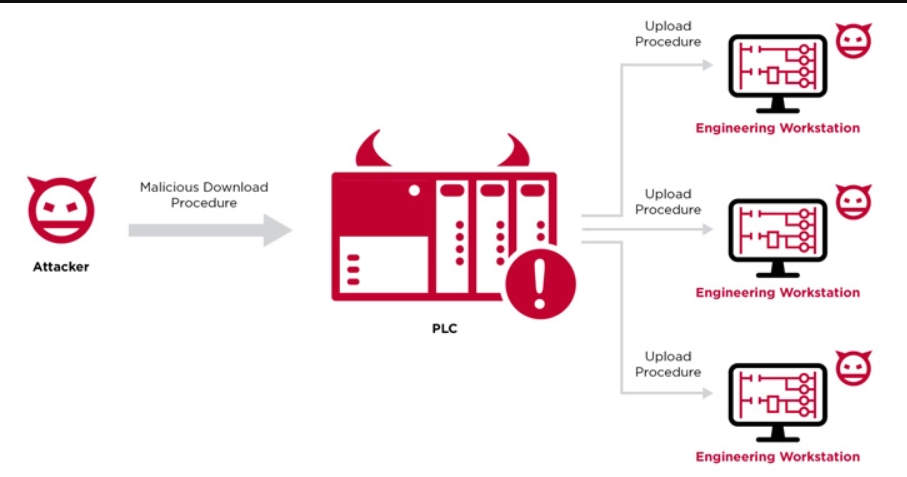

邪恶PLC攻击:将PLC武器化,化作攻击跳板

知名工业网络安全公司Claroty旗下的Team82研究团队开发了一种称为Evil PLC攻击的新技术,其中PLC 被武器化并用于损害工程师站。在工程师站上立足的攻击者可以访问连接该机器的OT网络上的任何其他设备,包括其他 PLC。攻击的目标是从事工业网络、PLC配置和故障排除的工程师,他们的工作是确保公用事业、电力、水和废水、重工业、制造和汽车等关键行业的流程的安全性和可靠性。

https://thehackernews.com/2022/08/new-evil-plc-attack-weaponizes-plcs-to.html?&web_view=true

08

美国网络司令部正试行新的进攻性网络课程

佐治亚州奥古斯塔——陆军正在开发一个试点项目,以代表美国网络司令部更好地培训全军进攻性网络作战人员,以解决战备差距。所有军种的进攻性网络人员在第一天还没有准备好执行他们的工作,因此陆军作为高级网络工作角色课程开发的执行机构,正在为所有美国军事部门试行新课程和课程。这项新计划将采用分布式模式,在德克萨斯州、戈登堡、佐治亚州、米德堡、马里兰州和华盛顿的地点教授课程,从投入使用大约需要六个月到一年的时间。

https://www.fedscoop.com/army-piloting-new-offensive-cyber-course-for-us-cyber-command/